少なくとも西側では、技術分野での展開は次のとおりです。 クアルコム vs テック。 個人的に私は台湾の会社のファンです。OEMに低コストで非常に優れた製品を提供していると信じています。 その結果、私たちの消費者にとっても低コストのデバイス。 特にMediaTekプロセッサ 外形寸法 彼らは私のお気に入りです。 しかし、私はその欠陥に驚いていました 発見されました の専門家による チェックポイントリサーチ。 本当に厄介なバグ。 詳細を見てみましょう。

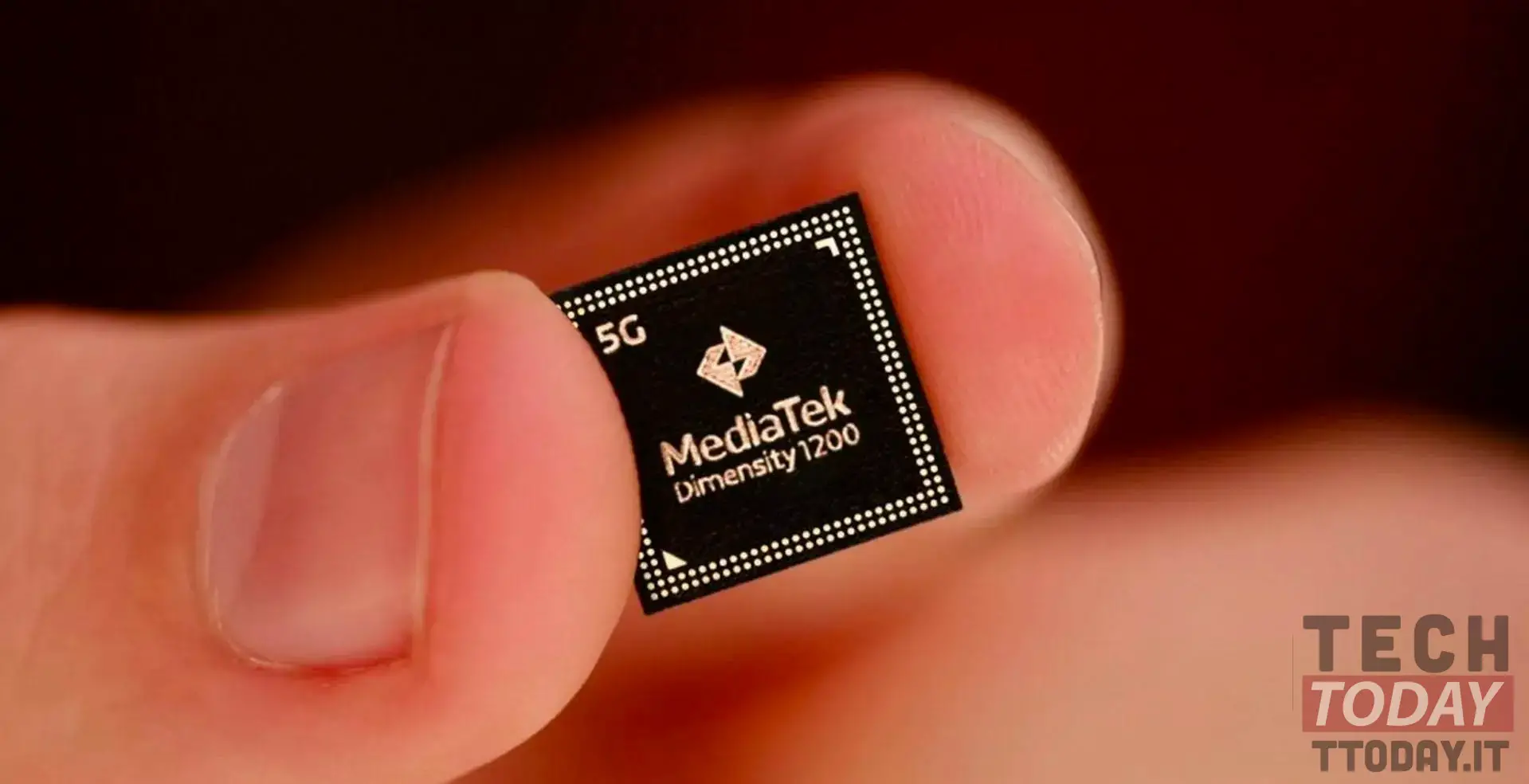

MediaTekプロセッサ、特にDimensityは、悪意のある人々がユーザーをスパイすることを可能にする欠陥の犠牲者になるでしょう

チェックポイントリサーチ、またはむしろそのサイバーセキュリティ研究部門は、本日、XNUMXつの存在を詳述するレポートをリリースしました いくつかのMediaTekプラットフォームに影響を与えるセキュリティ上の欠陥。 世界のスマートフォンでSoCの約40%の販売を現在担当しているプロセッサの世界のトップにいる会社について話しましょう。

専門家によると、 オーディオ処理と人工知能コンポーネントの抜け穴 「MediaTekDimensity」ファミリーのチップの一部は、ハッカーによって悪用されてさまざまな情報にアクセスする可能性があり、最も極端な場合には、 聞きます 会話 ユーザーの。

も参照してください。 MediaTekまたはQualcomm:それが世界市場をリードしているのです

プロセッサには、マイクロアーキテクチャに基づくAI処理ユニット(APU)とデジタルオーディオ信号処理(DSP)があります。テンシリカXtensa」CPUコアの使用量を削減します。 このエリアにアクセスできます コードコードを入力して Androidアプリを使用して、ユーザーをスパイするようにシステムを再プログラムします。

専門家はリバースエンジニアリングを使用して、ファームウェアの脆弱性を証言しました。 彼らは使用しました レッドミーノート9 5G、MediaTek Dimensity800Uを装備しています。 特権のないアプリケーション、つまりシステムデータへのアクセス許可がないアプリケーションでも、次のことが可能でした。 ハードウェアのオーディオインターフェイスにアクセスし、データストリームを操作します.

開示された文書は次のとおりです。

DSPファームウェアはオーディオデータストリームにアクセスできるため、攻撃者はIPIメッセージを使用して特権を増やし、理論的にはスマートフォンユーザーを傍受する可能性があります。.

[Audio DSPの脆弱性]を検証し、必要な予防措置を講じるために熱心に取り組んでいます。 この抜け穴が悪用されたという証拠はありません。 エンドユーザーは、パッチが利用可能になり次第デバイスを更新し、GooglePlayストアなどの信頼できるプラットフォームからのみアプリをインストールすることをお勧めします。

ありがたいことに、MediaTekは 欠陥を発見してすぐに修正しました XNUMX月に発行されたセキュリティ情報の発行のおかげでわかりました。 エルゴ? 少なくとも今のところ、リスクはありません。

|経由 Androidの警察